Navegando por Internet me he encontrado con información de que en España el 75% de las empresas no respeta la protección de datos de sus trabajadores.

La recopilación de información personal durante una entrevista de trabajo, la vigilancia en la empresa, e incluso los datos médicos que la tecnología permite recopilar y tratar con gran facilidad, pueden ser usados para fines bien distintos de los autorizados por el trabajador.

Hay demasiada información en las bases de datos de los departamentos de personal de las empresas. Todo ese material recopilado para un fin específico es una gran tentación. Los datos médicos, por ejemplo, sólo pueden ser conocidos por el personal sanitario de la empresa y nadie más.

Si en un país Europeo como España que cuentan con una normativa exigente y rigurosa incluso con una Agencia de Protección de Datos, qué se puede esperar de nuestro país que posee una débil norma, la ley 19.628, que no contempla mecanismos para asegurar la protección de los datos de las personas, en Chile se transan por Internet bases de datos de email de personas, de teléfono, en fin diversos mecanismos de almacenamiento de datos sin contar con las medidas de control y resguardo necesaria, me pregunto que pasará con la información de hospitales, empresas, compañías de seguro, etc.

La única manera de poner fin a esta desregulación es a través de un cuerpo legal sólido con instituciones que asuman la responsabilidad de hacer valer la ley.

Derecho y nuevas tecnologías, seguridad de la información, educación, emprendimiento, innovación. Law and new technologies, information security, education, entrepreneurship, innovation.

martes, 27 de junio de 2006

lunes, 26 de junio de 2006

Es la IP un dato personal

En España se ha considerado la dirección IP como un dato, ello lleva a que no se pueden registrar al ser considerada un dato de carácter personal, ello ha llevado a que muchos webmaster deberían registrar sus ficheros en la agencia de protección de datos.

En España se ha considerado la dirección IP como un dato, ello lleva a que no se pueden registrar al ser considerada un dato de carácter personal, ello ha llevado a que muchos webmaster deberían registrar sus ficheros en la agencia de protección de datos.En la Ley de Servicios de la Sociedad de la Información se creo una situación de incertidumbre debido a la consideración de dirección IP como dato de carácter personal debido a la obligación de retención de datos de tráfico que contempla el art. 12 de la norma indicada.

En efecto, dicho precepto establecía la obligación para los operadores de redes y servicios de comunicaciones electrónicas, los proveedores de acceso a redes de telecomunicaciones y los prestadores de servicios de alojamiento de datos, de retener los datos de conexión y tráfico generados por las comunicaciones establecidas durante la prestación de un servicio de la sociedad de la información y por un período máximo de doce meses.

En Chile se ha exigido por la Subsecretaría de Telecomunicaciones que los prestadores de Servicios de ISP registren y guarden por un periodo de 6 meses los log de información. DS 142/05 Ministerio de Transporte y Telecomunicaciones, fija el Reglamento sobre interceptación y grabación de comunicaciones telefónicas entre otras. Mantención de los accesos por 6 meses.

Lo más conocido en este contexto sería Google Analytics, pero evidentemente hay muchos más que se aprovechan de estas estrategias, con el siguiente funcionamiento: para observar y analizar el comportamiento de los visitantes en la web, se guarda automáticamente a través de cookies la dirección IP del PC del usuario sin tener su consentimiento. A través de este código numérico, si es una dirección IP fija (la mayoría de los casos), se puede identificar el ordenador en Internet y desde qué servidor accede a la web, dónde está ubicado y la frecuencia con que el usuario navega por la Red. Sin embargo, este código numérico se considera como un dato de carácter personal y entra dentro del ámbito de la Ley Orgánica de Protección de Datos.

Televisión Digital

En Chile se ha definido que en el mes de diciembre de este año se optará por un tipo de norma, bien sea el modelo japonés, Americano o Europeo.

En Chile se ha definido que en el mes de diciembre de este año se optará por un tipo de norma, bien sea el modelo japonés, Americano o Europeo.En América Latina, Brasil ha definido que la norma será Japonesa.

En Chile la Subsecretaría de Telecomunicaciones ha definido que para el mes de diciembre de este año debe quedar definida la norma.

Algunos consejo que se han dado para eligir el televisor adecuado señalan que para aprovechar la señal completa de Alta Definición, el televisor debe venir con una resolución de 1080, como por ejemplo 1.280 x 1080 (el segundo número define la resolución)", señala Marcos Contreras, Managing Director de AOC Chile. "Pero todavía hay muy poca programación en 1080, y el estándar es de 768 líneas de resolución para alta definición. Con 768 se puede aprovechar la programación de TV cable y del satélite en la mayoría de los casos".

En realidad, sería muy conveniente que todos tuvieran un logo muy visible que dijera "HDTV". Algunos realmente lo traen, pero lo destacan poco. Otros ponen "HD-ready".

La diferencia entre "HD-ready" y "HDTV" es que los primeros necesitan de la caja decodificadora para ver la transmisión; en cambio los segundos tienen incorporado el decodificador. Entre los que traen el de la norma norteamericana (ATSC) se encuentran los televisores de plasma Panasonic y Philips, y algunos modelos LCD de Sony como el de 32" y de Samsung (de 32" y de 40").

En estos momentos no presta ninguna utilidad integrar el decodificador de señal digital si el Gobierno todavía no elige la norma técnica. No tiene sentido comprar un aparato con decodificador que no aporta nada y puede encarecer la compra hasta en $300 mil.

Si el Gobierno elige otra norma, como la europea, bastará agregarle a su TV un decodificador externo, tal como lo hacen hoy VTR o DirecTV.

viernes, 23 de junio de 2006

El proyecto Chie@prende

Chile@prende es una iniciativa de Fundación País Digital que busca apoyar a los docentes de 1° a 4° Básico en la enseñanza de Lenguaje y Matemáticas mediante el uso de tecnologías, para potenciar los aprendizajes de los niños en estas áreas.

Los docentes contarán con un kit tecnológico, conformado por un notebook, un proyector, conexión a Internet banda ancha (wi-fi) y un set de materiales didácticos digitales, para que sean utilizados en el aula como parte de la labor diaria de enseñanza.

Para lograr tales objetivos busca disponer de los materiales en forma libre, es decir a través de open access.

Los materiales están disponibles en el sitio web de la Fundación País Digital

Esta es una interesante iniciativa que lidera la dirección de educación de la Fundación proyectos de esta naturaleza ayudan a la educación de nuestro país.

Instituto de propiedad industrial

Se ha informado recientemente que el Gobierno repondrá el proyecto de ley que crea el instituto de propiedad industria. Con la finalidad de adecuar las exigencias del Tratado de Libre Comercio con Estados Unidos y el EFTA.

Este proyecto fue ingresado el año 2000 al congreso, el objetivo es el fortalecimiento de la institucionalidad, mediante la creación de un Instituto de Propiedad Industrial, que reemplazará al actual Departamento de Propiedad Industrial, que es el organismo dependiente del ministerio de Economía responsable de reconocer la creatividad de quien desarrolle una solución novedosa a un problema tecnológico, recompensándolo con una patente que le otorga los derechos exclusivos para producir, vender o comercializar y explotar de cualquier forma su creación.

jueves, 22 de junio de 2006

Pago de llamadas IP

Las llamadas por internet tendrán que pagar un canon en EEUU

Los consumidores que usen teléfonos inalámbricos o a través de Internet podrían ver como sus facturas crecen, al aprobar el miércoles la Comisión Federal de Comunicaciones correspondiente a un nuevo plan para financiar las subvenciones a los servicios telefónicos.

La FCC ordenó que servicios telefónicos de Internet como Vonage Holdings aporten parte de sus ingresos al Servicio de Financiación Universal, que subsidia los servicios telefónicos para las áreas rurales y de ingresos bajos así como los servicios de comunicaciones y los accesos de Internet para escuelas, hospitales y bibliotecas.

La agencia también incrementó la cantidad de proveedores de telefonía inalámbrica que tienen que pagar el fondo. La decisión podría llevar a mayores facturas porque las compañías normalmente pasan los cargos a los consumidores.

Las compañías ofrecen servicios telefónicos de larga distancia e internacionales así como servicios de Internet de alta velocidad mediante DSL deben contribuir actualmente con el 10,9 por ciento de sus ingresos al fondo de 7.300 millones de dólares.

miércoles, 21 de junio de 2006

Tecnología, derecho y empresa

Recientemente he publicado en el boletín del Centro de Estudios deTI de la Facultad de Ingeniería de la PUC CETI UC un breve artículo sobre la tecnología y el derecho en la empresa, en este documento expongo como las normas del derecho del trabajo, el uso y el abuso de la tecnología en ambientes laborales, las condiciones necesarias en la empresa para el correcto uso de Internet, e-mail, intranet, la privacidad laboral y el uso de los sistemas de televigilancia en el trabajo, son realidades que están en la empresa de hoy.

La introducción de la informática en los centros de trabajo ha supuesto un enorme impacto sobre las relaciones laborales, sometiendo a los trabajadores a una vigilancia y a un control que a veces va más allá de los límites previamente establecidos.

Pese a las posibles consecuencias de ello para los trabajadores individuales, el derecho tiende a centrar el foco de atención en el impacto de las nuevas tecnologías de la información, pero como es característico en el derecho, el avance de la tecnología va más adelante. Por esta razón el ordenamiento jurídico no ofrece claras respuestas para las cuestiones que se han puesto sobre la mesa como consecuencia del incesante aumento del uso del correo electrónico y de Internet, principalmente en la empresa. Estas cuestiones, nos lleva a plantearnos a situaciones actuales con principios clásico. ¿Cuál es la contraprestación a que están facultados a esperar los empresarios que contratan los servicios de un trabajador? y ¿Qué grado de control y de vigilancia puede resultar legítimo llevar a cabo sobre el trabajador en orden a garantizar esta contraprestación?

Teniendo en cuenta en la práctica la inexistencia de previsiones relativas al uso de la informática en el ámbito laboral, la valoración sobre la razonabilidad de la vigilancia se debe realizar habitualmente sobre la base del caso concreto, caso a caso.

Como no existe un real conocimiento de la legislación específica relativa a la protección de los datos personales de los trabajadores, los tribunales suelen hacer frente a estas cuestiones haciendo referencia a los principios generales, previstos constitucionalmente, de inviolabilidad de los derechos a la vida, a la libertad, a la igualdad, a la seguridad, a la propiedad y a la privacidad

El impacto de las nuevas tecnologías de la información sobre las relaciones laborales sugiere que puede resultar necesario analizar las estructuras normativas imperantes o incorporar los problemas que se presentan ante el uso de las tecnologías en ambientes laborales. Ello nos lleva hasta una cuestión conceptual de enorme importancia: ¿estamos frente al surgimiento de un nuevo paradigma en lo relativo a la vigilancia y al tratamiento de datos personales en el seno de la relación laboral o ante una mera reformulación de cuestiones ya existentes, que hacen referencia a los límites del poder de dirección empresarial, especialmente, en relación con la privacidad del trabajador?

Es importante para la empresa establecer condiciones de uso de las herramientas tecnológicas que la empresa pone a disposición de los trabajadores. Son diversos y variados los problemas que tiene la empresa de hoy con el uso de las tecnologías en el ámbito laboral, para ello debe tomar las acciones necesarias para evitar problemas como los descritos, más aún cuando estudios señalan que más del 60% de los ataques o vulneraciones en las empresas se originan a nivel interno.

martes, 20 de junio de 2006

Reunión de trabajo: Materiales educativos

Ayer lunes se me ha doy una oportunidad de poder participar en una reunión con el profesor Antonio Bartolomé catedrático de la Universidad de Barcelona, en el área de la Comunicación Audiovisual y director del Laboratorio de Medios Interactivos en la Universitat de Barcelona con quien hemos analizado el uso de los materiales de aprendizaje por parte del profesor en el aula de clases.

Los profesores deben dar un paso adelante en el uso de las tecnología y no pueden contentarse con llegar con sus hojas a dictar clases, deben utilizar las herramientas tecnológicas, el uso de bases de datos para agilizar las respuestas electrónicas de los profesores a los alumnos en el campos vitual de la universidad, el usar herramientas que les permitan avanzar en sus proceso de formación y evaluación, los profesores requieren adaptarse a las condiciones que nos impone el avance tecnológico.

Sin embargo, se debe reconocer que a nivel universitario o de educación superior, en los colegios no todos los docentes tienen las competencias infocomunicacionales necesarias para hacer frente a este nuevo escenario.

Nuestro sistema educativo requiere de un cambio, no podemos seguir haciendo más de lo mismo, más aún cuando nuestros estudiantes en secundaria y educación superior pertenecen a la generación de los nativos digitales y no de los inmigrantes digitales.

lunes, 19 de junio de 2006

Las telecomunicaciones deben ser flexibles

El coordinador del panel de expertos de telecomunicaciones ha señalado que las telecomunicaciones en Chile deben ser flexibles, esto significa que la regulación debe ser capaz de anteponerse a los cambios tecnológicos.

Se ha señalado que el marco regulatorio tiene que dar espacios a la flexibilidad para adecuarse a nuevas circunstancias. Por ejemplo, si en el futuro no es necesario regular precios, que no se cambie la ley. Lo mismo con la integración de nuevas tecnologías, a fin de que sean incorporadas por defecto.

Se ha señalado que se pretende generar acceso, así el Gobierno tiene como objetivo implementar la cobertura a la población. Tenemos más de 900.000 conexiones de banda ancha, pero están llegando solamente al segmento que puede pagar. La autoridad debe definir si la banda ancha es un servicio básico, para destinar montos estatales a quienes no pueden pagar.

viernes, 16 de junio de 2006

La importancia de internet para la Pyme

Las aplicaciones que tiene Internet para una empresa son muy variadas. Puede ir, desde simplemente hacer uso del correo electrónico, hasta integrar completamente la tecnología Internet en sus procesos internos.

Las aplicaciones que tiene Internet para una empresa son muy variadas. Puede ir, desde simplemente hacer uso del correo electrónico, hasta integrar completamente la tecnología Internet en sus procesos internos.Internet va entrando poco a poco en el mundo empresarial. Primeramente, se identifica que Internet es una excelente herramienta de comunicación y un medio donde buscar información de la competencia o de los proveedores. No todas las empresas tienen acceso a Internet y hacen uso del correo electrónico y de la Web, este es un tema que requiere ser analizado con el fin de incentivar la productividad de las empresas PYMES de nuestro país.

La pregunta que se hacen los empresarios es si da lo mismo el acceder o no a Internet, de la misma manera que se puede acceder a la información de otros, ¿por qué no mostrar la información propia a los demás? A partir de este momento se toma la decisión de tener un sitio Web desde donde mostrar información corporativa, así como, crear un escaparate con los productos y servicios que comercializar.

Una vez que se tiene presencia en Internet, es fácil decidirse a abrir la tienda online. Si el cliente ha llegado a nuestra Web, ¿Por qué perder la oportunidad de cerrar la venta en ese momento? Las ventajas son muchas y los costos pocos.

El último paso consiste en integrar la tecnología Internet en los procesos internos de la empresa mediante la utilización de aplicaciones de gestión (lo que se conoce como negocio electrónico). Este paso suele llevar más tiempo, ya que supone un cierto cambio en la forma de hacer las cosas. No obstante, las ventajas son proporcionalmente mayores que en los casos anteriores.

Por tanto, se puede decir que una empresa está presente en Internet siguiendo cuatro fases:

La Conexión a Internet. Es la fase en la cual la empresa simplemente está conectada a Internet para hacer uso del correo electrónico y acceder a las páginas Web de otras empresas u organismos públicos. A esta fase se la puede definir de una forma muy simplificada como comunicarse. En la Presencia en la Web. En esta fase, la empresa ha tomado la decisión de tener su propia página Web con información sobre la misma: direcciones, teléfonos, correos electrónicos de contacto, relación de productos y servicios, incluso precios, etc. A esta fase se la puede resumir como mostrar. La fase de Comercio electrónico la empresa se decide a utilizar su página Web para interactuar con sus clientes. Permite comprar sus productos o servicios a través de Internet (tienda online), ofrece una atención al cliente en red, donde los clientes pueden hacer seguimiento de sus compras, etc. A esta fase se la puede definir de una forma muy simplificada como el vender. Por último nos encontramos con el Negocio electrónico. En este caso la empresa va más allá. Estudia sus procesos internos y los adapta para llevarlos acabo utilizando Internet. Utiliza aplicaciones online para procesos como la atención al cliente, finanzas, recursos humanos.

Parece claro cuál es el camino que hay que recorrer, pero es un hecho que muchas de las empresas ni siquiera se han planteado iniciar este camino. La principal dificultad, es que los empresarios no le ven la utilidad al uso de Internet. No conocen las posibilidades que la tecnología ofrece y mucho menos son conscientes de cómo la tecnología puede mejorar sus procesos.

Cuando se logra superar la barrera de la utilidad y finalmente se apuesta por el uso de Internet, la Pyme se encuentra con dificultades adicionales a las que tienen las grandes empresas. La principal diferencia es que las grandes empresas cuentan con medios y recursos suficientes como para abordar su propia evolución hacia el modelo de negocio digital mientras que la pyme debe superar algunas barreras adicionales:

Barrera tecnológica. Las Pymes no suelen contar con personal especializado en tecnologías de la información y la comunicación. Por otro lado, subcontratar estos servicios le supone una cierta desconfianza por el riesgo de dependencia que genera. Barreras de costos. Las Pymes no pueden permitirse el lujo de hacer grandes inversiones sin estar seguras de la rentabilidad de las mismas. Por tanto, a diferencia de las grandes empresas, no le es posible invertir grandes cantidades en diseños de páginas Web a medida, en equipos servidores, o en sofisticadas aplicaciones. Barreras de escalabilidad. Si la actividad de la empresa crece o decrece, necesita poder adaptarse rápidamente a estos cambios. No puede estar pagando por un servicio que no le es útil o estar esperando a que le instalen un servicio que necesita en este momento.

Por tanto, es necesario ofrecer servicios orientados a facilitarle a las pequeñas y medianas empresas su evolución hacia el modelo de negocio digital. Estos servicios deben romper todas las barreras anteriores:

La barrera tecnológica se puede romper con servicios que no requieran de conocimientos especiales, ni para su instalación ni para su mantenimiento. De forma que cualquier usuario con unos conocimientos generales de informática pueda, desde administrar la Intranet de la empresa hasta crear o mantener su página Web o tienda online. Además sin dependencia tecnológica.

Las barreras de costos se rompen con soluciones de muy bajo precio y con una buena relación calidad/precio. Si además estas soluciones se basan en el principio de pago fijo mensual, se facilita a la empresa la gestión y el control de los costos asociados al servicio.

Las barreras de escalabilidad se rompen con servicios adaptables en cada momento a las necesidades de la empresa. De forma que incluso la propia empresa, desde un portal de administración por ejemplo, pueda ampliar o disminuir automáticamente las facilidades contratadas.Internet puede ayudar a las empresas a evolucionar su modelo de negocio y a mejorar, con un costo relativamente bajo, aspectos como la comunicación tanto interna como externa, abriendo nuevos canales de venta y permitiendo llegar a un gran número de potenciales clientes. La pequeña y mediana empresa no es una excepción en este sentido. Sin embargo, la Pyme precisa de soluciones que se adapten a sus necesidades y a sus recursos

jueves, 15 de junio de 2006

¿Qué son las normas ISO 17799 y BS7799-2?

La ISO 17799 y BS 7799 son políticas de la seguridad y procedimientos de los estándares.

En 1989 - Se reúne un grupo de altos ejecutivos y especialistas en seguridad de las principales empresas Británicas (Shell, BT, Mark & Spencer, Nationwide Building Society, BOC), quienes deciden acordar controles claves para la Seguridad,

que todas las organizaciones puedan cumplir.

En 1995 el Department Trade & Industry (DTI) desarrolla 10 controles claves en un Código de Buenas Prácticas para la Administración de la Seguridad de la Información como Parte 1.

British Estándar Institute (BSI) publica la norma 7799, que era un código de buenas prácticas para la seguridad de la información.

En 1998 el BSI genera la Parte 2 , donde se detallan más de 100 controles como parte de un ISMS (Sistema de Administración de Seguridad de la Información), basado en una estrategia formal de Análisis de Riesgos.

Diciembre 2000 - Fue entregado el status ISO para la Parte 1 “Código de Buenas Prácticas” (ISO/IEC 17799).

2001 en adelante - Observamos cómo las empresas Europeas, Asiáticas y Norteamericanas han adoptado la Norma, principalmente por la necesidad de contar con un estándar confiable y globalmente aceptado para el mundo internet y el e-Business.

El estándar era conocido inicialmente como BS llamado estándar británico 7799, desarrollado por la institución británica de los estándares. Más adelante, se convirtió en el estándar del IEC 17799 de la ISO cuando fue adoptado por el comité técnico del IEC (Comisión Electrotécnica Internacional) de la ISO para el uso internacional.

Llaman IEC JTC (este es un comité técnico conjunto entre ISO y IEC) 1 de la ISO y es actualmente responsable tal comité de toda la información con respecto a estándares de la tecnología, y el BS7799 se refiere específicamente al estándar de la gerencia de la seguridad de la información aprobado formalmente durante el año 2000. Este estándar define un sistema de prácticas de gerencia recomendadas de la seguridad de la información, aunque es probablemente mejor decir que el estándar es un sistema de recomendaciones, pues el IEC de la ISO recomienda que consideras cada sugerencia como intentas mejorar tu programa de la seguridad de la información, y no ver cada sugerencia como obligación inflexible de seguir.

Dependiendo de las necesidades de la seguridad de la información se puede aceptar o no los estándares BS7799. Si una recomendación particular ayuda a tratar cualquier materia de seguridad importante entonces es aceptarla.

Las normas ISO17799 y BS7799 incluyen un acercamiento a las ediciones comunes de las informaciones relacionadas con los archivos electrónicos, los ficheros de datos y los archivos del software, y los documentos de papel. La información se relacionó con las notas escritas mano, materiales impresos y las fotografías, las grabaciones, las grabaciones video y las grabaciones audio, comunicaciones generales incluyendo conversaciones, conversaciones de teléfono, conversaciones de teléfono de la célula y conversaciones cara a cara, así como mensajes tales como mensajes del email, envían por telefax los mensajes, mensajes inmediatos, mensajes video, mensajes físicos, entre muchos otros artículos se consideran como definición del término “información”.

Puesto que la información tiene valor y es por lo tanto un activo, necesita ser justamente protegido como cualquier otro activo corporativo. La información se debe proteger apenas como la infraestructura que apoya esta información, incluyendo todas las redes, sistemas, y funciones que permitan que una organización maneje y controle sus activos de la información. BS7799 explica lo quen se puede hacer para proteger los activos de la información de su organización.

miércoles, 14 de junio de 2006

¿Qué es un plan de contingencia en seguridad informática?

Un plan de contingencia es una estrategia planificada constituida por un conjunto de recursos de respaldo, una organización de emergencia y unos procedimientos de actuación encaminada a conseguir una restauración progresiva y ágil de los servicios de negocios por una paralización total o parcial de la capacidad operativa de la empresa.

La estrategia que se señala se plasma en un manual, que es el resultado de todo un proceso de análisis y definiciones que es lo que da lugar a las metodologías. Lo importante en estos conceptos es lo relativo a la continuidad del negocio, estudiar todo lo que pueda paralizar de alguna manera la actividad y por tanto producir alguna perdida, todo lo que no involucre ese criterio no será un plan de contingencias.

as debilidades a atacar en un plan de contingencia se basan en:

La fase de análisis y diseño, aquí se estudia el problema, las necesidades de recursos las posibilidades de respaldo y se analiza el costo-beneficio de las mismas. Aquí podemos encontrar 2 familias de metodologías, por una parte las “Risck Analisis” y por otro “Business Impact”

Las Risck Analisis se basan en el estudio de los posibles riesgos desde el punto de vista de la probabilidad de que los mismos sucedan. Aunque los registros de incidentes, son escasos y pocos confiables.

Los Business Impact, se basan en el estudio del impacto, pérdida económica o de imagen que ocasiona la falla de algún recurso de los que soporta la actividad del negocio. Esta metodología es más escasa, pero tienen grandes ventajas como es el mejor entendimiento del proceso o el menor empleo de tiempo de trabajo ya que van más directamente al problema.

martes, 13 de junio de 2006

¿Qué es una vulnerabilidad?

Una vulnerabilidad representa un punto a través del cual es posible vencer la seguridad de un ordenador. Una vulnerabilidad es un fallo en la programación de una aplicación cualquiera, y que puede ser aprovechado para llevar a cabo una intrusión en el ordenador que tenga instalado dicho programa.

Generalmente, dicho fallo de programación se refiere a operaciones que provocan un funcionamiento anormal de la aplicación. Esta situación anómala puede ser producida artificialmente por una persona maliciosa para poder introducirse en un ordenador sin el consentimiento del usuario. En ocasiones, es suficiente con abrir un documento creado "artesanalmente" con ese fin específico.

Esto le permitirá al usuario malicioso realizar un gran abanico de acciones en el ordenador vulnerable, desde ejecutar ficheros hasta borrarlos, introducir virus, acceder a información, etc.

Aunque son más conocidas las vulnerabilidades asociadas a sistemas operativos, navegadores de Internet y programas de correo electrónico, cualquier programa puede presentar vulnerabilidades: procesadores de textos, bases de datos, aplicaciones de reproducción de archivos de sonido, etc.

Una vulnerabilidad no representa un peligro inmediato para el ordenador. Sin embargo, es una vía de entrada potencial para otras amenazas, tales como virus, gusanos, troyanos y backdoors, que sí pueden tener efectos destructivos.

Por ello, es altamente recomendable estar informado acerca de las vulnerabilidades descubiertas en los programas instalados y aplicar los parches de seguridad más recientes proporcionados por la empresa fabricante, accesibles a través del sitio web de la misma.

Algunos ejemplos de gusanos que aprovechan vulnerabilidades para llevar a cabo sus acciones son: Blaster, Bugbear.B, Klez.I y Nachi.A.

lunes, 12 de junio de 2006

Política y arquitectura en la regulación de telecomunicaciones en la experiencia comparada

La Fundación País Digital presentó la primera parte del estudio: “Política y arquitectura en la regulación de telecomunicaciones en la experiencia comparada”, documento encargado por la Fundación País Digital con el fin de conocer prácticas regulatorias comparadas y aprender de ellas.

En el estudio se analizan diez experiencias regulatorias comparadas en telecomunicaciones: la Unión Europea, Dinamarca, España, Francia, Holanda, Reino Unido, Malasia, Singapur, Tailandia y México; conforme a los criterios de objetivos de política pública que han sido enunciados para guiar las reformas regulatorias, y de acuerdo a la arquitectura o la forma orgánica de la regulación.

¿Qué es el phishing car?

Navegando por internet me he encontrado con un nuevo concepto o desarrollo de la ingeniería social para cometer delitos. Esta forma de actuar se denomina phishing car. En post anteriores hemos hablado del Phishing“pescar” como cualquier tipo de engaño (ingeniería social) para que facilitemos nuestras claves, datos, todos nuestros datos. Los bancos, financieras, tiendas comerciales e incluso ofrecimientos de trabajos llamado scam caen en esta tipología de acciones.

Hoy los ciber-delincuentes encontraron una nueva forma mas directa para robarle su dinero, el reclamo de un articulo a baja costo y además es usted el que les entregas el dinero. Es mas rápido que el phishing tradicional y más económico para el estafador.

Las personas dedicadas a la seguridad informática tienen dos puntos de referencia, la seguridad basada en el trafico (control de conexiones) y seguridad basada en el usuario (control de admisión de usuarios), pero todo esto se queda corto, ahora nos hace falta dar un paso mas: “enseñar seguridad al usuario final”.

Negar el crecimiento de fraude sería cerrar los ojos a la realidad, las Asociaciones de Internautas en el mundo lleva varias campañas de seguridad en la red, enseñando al usuario luchar contra virus, troyanos, intrusiones, spyware, etc pero el avance de las tecnologías nos hace ahora dar un paso más y realizar campañas contra el fraude, el peligro ya no son los virus, códigos malware el peligro ahora se llama Phishing.

La clave del cambio de la conducta de los ciber-delincuentes.El primer cuatrimestre del 2006 la Comisión de Seguridad de la Asociación de internautas deEspaña denuncio 176 casos de ataques phishing tradicional y en mayo aborto dos intentos de ataques phishing con servidores preparados para realizar ataques a gran escala a distintas entidades bancarias a esto se les une las medidas tomadas por algunas entidades bancarias para frenar los ataques Phishing.

El nuevo formato se le ha llamado “Phishing-Car” para diferenciarlo del ataque tradicional bancario, pescando incautos con ganas de comprar un coche muy barato. La victima es la ideal, los reclamos se producen por medio de llamativas ofertas en vehículos lujosos, incluso tienen web trampas con nombre de dominios muy similares a empresas con mucho prestigió que se dedican a la venta de vehículos de ocasión, pero todas los fraudes tienen algo en común: -El pago se realiza por medio de empresas de envió de dinero a otros países (Tipo Western Union, Money Gram).-El vendedor le oferta la entrega a domicilio.- En un 90% el vehículo que venden esta fuera de su país, de esta manera usted solo puede verlo en fotos.- Le piden primero el 30% o el 40% del precio ofertado como primera señal.- Captan a las víctimas por medio de anuncios en web de venta de coches o de segundamano y por supuesto la recepción de correos electronicos.- Muchas veces el vendedor dice que es un español que vive en Gran Bretaña y por motivos laborales de estancia en el país inglés, tiene que cambiar de forma urgente de coche por que se conduce por la izquierda y su coche al estar matriculado en España el volante esta al lado contrario y no se adapta, por este motivo vende el coche de forma muy económica, te enseñan un coche matriculado en España. - La mayoría de los estafados enviaron el dinero a Reino Unido, esto no quiere decir que cambien.

Se han dado casos en los que después de que el comprador hace efectiva la paga desaparece todo rastro de contacto del vendedor.

domingo, 11 de junio de 2006

El Gobierno necesita una brújula

Durante las últimas semanas me he cuestionado para dónde nos lleva el actual Gobierno, no veo agendas claras, no hay liderazgo definidos, extraño propuestas de trabajo efectiva, ¿dónde quedó el programa de Gobierno?, se dijo que no habría revisión del Gobierno anterior y sólo se han creado comisiones para resolver los temas en los escritorios de los ministros hay propuestas y materias de trabajo concretas y urgentes.

En las materias que son de mi interés en este blog, debo reconocer que hay pocos aportes, el tema de capital humano no se ha tratado, para que decir las materias de tecnología y telecomunicaciones donde las autoridades mantienen un silencio muy estricto, salvo contadas excepciones. El ministerio de Economía que debe ser el referente en materia de tecnología como CIO no se pronuncia, deben tener otros temas más importantes ¿cuáles serán?

Necesitamos como país ver liderazgos claros y propuestas concretas en algunos de estos temas:

En materia de telecomunicaciones me gustaría escuchar propuestas sobre masificación de Internet, se mencionaron en el discurso del 21 de mayo, pero cuando se ponen en ejecución, quién y cómo, aún pendiente.

Siguiendo con el tema de las telecomunicaciones, qué pasa con la desregulación, desde hace meses se espera un pronunciamiento más claro y aún no tenemos nada concreto. La era de la preconvergencia debe dar espacio a un nuevo escenario ajustado a nuestra realidad, temas como telefonía IP, menores costos de las telecomunicaciones, acceso a Internet, son temas donde requerimos un pronunciamiento.

Educación, vaya este tema, en los último 16 años se ha triplicado su presupuesto, si bien es cierto que se ha logrado una gran cobertura, hoy necesitamos calidad, no puede ser que aun haya profesores que le temen a usar los computadores que están en las escuelas y no saben que enseñar o como enseñar usando la tecnología, tenemos profesores que son inmigrantes digitales pero alumnos que son nativos digitales. Eso a nivel de escuelas, pero que pasa en la educación superior. Tenemos a Chile con más de 560 mil estudiantes en educación superior de los cuales 400 mil están en la universidad, solo 90 mil están en institutos profesionales y algo más de 60 están en centro de formación técnica, sacando cálculos tenemos una relación de 11 universitarios a 1 técnico, impensable para seguir creciendo, ah y el presupuesto de la formación técnica del total en educación no pasa el 0.9% del presupuesto total de educación.

En el Ministerio de Educación no saben para donde vamos en educación superior, se desprende de las personas que saben como Pilar Armanet y asumen personas que deben volver aprender y comprender del tema, el tiempo pasa y aun no hay soluciones, ¿nuevamente dónde está el programa de Gobierno?

No soy el único que piensa igual, a este Gobierno ya le quedan 3 años y 6 meses (contando el último año que es de campaña) y se supone que antes de las elecciones trabajaron en una agenda de Gobierno, pero veo que la forma de trabajo es reactiva más que proactiva, los hechos los están superando, para salvar el problema sigamos creando comisiones así el tiempo pasa más rápido

sábado, 10 de junio de 2006

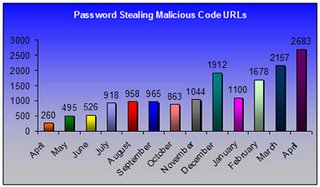

Crecimiento de Phishing y Troyanos

La Organización Antiphishing.org ha enunciado las cifras 2005-2006, los datos nos son muy austeros, se manifiesta un crecimiento en las acciones de phishing durante el último año en el período abril 2005 abril 2006.

A su vez el crecimiento del uso malicioso de claves y de troyanos se mantiene en crecimiento.

viernes, 9 de junio de 2006

Articulo de interés

La revista Derecho Internet y Política de la Universidad Oberta de Cataluña ha publicado un interesante artículo sobre la actuación policial frente a los déficit de segurdidad de interne, este trabajo pertenece a Juan Carlos Ruiloba Jefe del Grupo de Delincuencia Tecnológica y Delitos contra la Propiedad Intelectual e Industrial de Barcelona y analiza las particularidades de la investigación policial de los delitos relacionados con las tecnologías de la información y la comunicación.

En concreto, se examinan las deficiencias que afectan a algunos de los sistemas, redes o protocolos, relacionados con Internet, que son normalmente aprovechadas para la comisión de defraudaciones, daños informáticos, delitos contra la intimidad o la indemnidad sexual, por citar algunos de los más habituales. Se describen los ataques más frecuentes y se analiza minuciosamente un complejo caso real, del que se aporta cada paso relevante desarrollado durante la investigación policial para el conocimiento del hecho y la identificación y captura de sus responsables. Se enfatiza, además, la importancia de la prevención en esta materia a través de una correcta información a la víctima potencial y la implantación por empresas y particulares de medidas de seguridad adaptadas al tipo de actividad que se desarrolle en la red.

jueves, 8 de junio de 2006

Mensajes fantasmas

Muchas personas están recibiendo en las últimas horas mensajes de correo 'fantasma' que tienen como remitente y destinatario la propia dirección del usuario, me incluyo ya que hoy he recibido 1 de esos correos.

Estos correos 'fantasma', que tienen como asunto y cuerpo de texto cifras escogidas aparentemente al azar, aparenta que la dirección de la que proviene el mensaje es distinta a la original.En realidad, estos emails no son enviados desde la dirección del usuario, sino que utilizan la táctica del falseamiento de direcciones o "spoofing", es decir, aparentar que la dirección de la que proviene el mensaje es otra distinta a la original. La recepción de uno de estos mensajes implica que "muy posiblemente" esa dirección de correo forma parte de alguna base de datos usada por ciberdelincuentes para realizar acciones "maliciosas" como envío de 'spam' publicitario, ataques de 'phising' o la distribución de virus conocidos o desconocidos. Los mensajes no contienen en sí mismos ningún tipo de virus. Sin embargo, lo que si debe preocupar es que la recepción de uno de estos mensajes implica muy posiblemente que esa dirección de correo forma parte de alguna base de datos empleada por ciberdelincuentes para llevar a cabo acciones maliciosas. Las mismas pueden ser desde el envío de spam publicitario, hasta la realización de ataques phishing, o la distribución de ejemplares de malware conocidos o desconocidos.

Según especialistas, lo más probable es que un grupo de hackers esté comprobando la validez de su base de datos de direcciones de correo electrónico. Mediante el envío de estos mensajes pueden determinar las que se encuentran en activo y eliminar las que ya no sirven. Por otra parte, lo que más sorprende a los usuarios es que el mensaje proceda de su propia dirección de correo electrónico; esto no tiene nada de misterioso, sino que se debe a que los autores de estos envíos intentan evitar así los sistemas de filtrado de correo electrónico que los usuarios puedan tener instalados, ya que nadie filtra su propia dirección de correo.

En caso de haber recibido uno de estos mensajes, y dado que es imposible determinar que tipo de ataque podría producirse, es muy recomendable contar con soluciones que integren diferentes tecnologías (antispam, antiphishing, antivirus, antispyware, etc.) de manera que puedan hacer frente a todo tipo de malware. Asimismo, y dado que a raíz de la actual dinámica del malware (que tiene como objetivo conseguir beneficio económico) los atacantes tratan de introducir sus creaciones en los sistemas de forma discreta y restringida en lugar de provocar epidemias masivas, es muy conveniente que la solución de seguridad a emplear incorpore tecnologías proactivas capaces de determinar la presencia de malware por sí mismas, sin necesidad de conocerlo con anterioridad.

Datos personales e indefensión

Imagínense que se encuentran en la siguiente situación: están en sus hogares y llega el sobre de la cuenta de su multitienda, en ella se señala que la compra realizada por teléfono ha sido duplicada, no paga la cuenta, usted decide reclamar en la empresa, no le dan registros del reclamo. El tiempo pasa, no le dan solución, sus datos son enviados a una empresa procesadora de datos y queda usted registrada afectando su scoring financiero.

¿Quién es reponsable? En primer lugar, la multitienda que no toma en consideración el reclamo del cliente, ahora qué se puede hacer ante esta hipótesis. En Chile poco se puede hacer , su historial financiero estará manchado y debará iniciar acciones legales para solucionar un problema ocasionados por un tercero.

Un tema no menor y que hoy en Chile por una mala ley de protección de datos Ley Nº19.628 tiene a muchas personas sin saber que hacer, las grandes empresas controlan nuestros datos y los simples ciudadanos no podemos tomar el control de nuestros datos, derecho de propiedad art. 19 Nº 24, derecho de propiedad sobre bienes incorporales, mis datos, ahora bien, ¿entederán este problema los legisladores?

miércoles, 7 de junio de 2006

Redes Chilenas inseguras

Me he encontrado con la noticia que el 93% de las redes chilenas son inseguras, según sostiene el profesor del magister de derecho informático de la fac. de derecho de la U. de Chile, Vladimir Covarrubias y experto en seguridad informática de la brigada de cibercrimen de la Policía de Investigaciones de Chile.

La falta de formación, políticas informáticas y una cultura organizacional que se focalice en estos temas son algunas de las debilidades que presentan las empresas en Chile y que expone a las pequeñas y medianas empresas a estar en indefensión ante un ataque.

martes, 6 de junio de 2006

¿A donde va la red?

En las últimas semanas me he preguntado como avanza internet, quien iba a creer que hace unos años internet iba a poder generar recursos, millones se transan en materia de propiedad intelectual, nuevos productos se han generado y muchos son los servicios que se pueden obtener.

Por otra parte, Tim Berners-Lee, inventor de la Web sostiene que hay que combatir la delicuencia de internet "La atmósfera económica del sector es más apasionante. Nosotros tuvimos la burbuja y la explosión, pero ahora vuelve a haber muchas empresas jóvenes. Se ha renovado el entusiasmo entre los capitalistas arriesgados, que invierten dinero en start-ups. En definitiva, percibo un aumento de la actividad".

Las posibilidades que da intenet son amplias, lo que se necesita es tener la visión y el espíritu para emprender una aventura de negocios en internet, Google nos da las líneas generales y la posibilidad de inventar constantemente nuevas alternativas, no debemos cerrarnos ante los límites. Sin embargo, la gran pregunta sobre quién controla internet sigue vigente, como algunos desean no perder el poder sobre ella es algo que recién comienza a discutirse en el mundo.

Certificación en seguridad informática

Para aquellos que les interesa saber más sobre seguridad informática, les recomiendo el sitio de ISACACHILE que es el capítulo Chileno de ISACA,

que es una organización fundada en 1969 en EE.UU, y que auspicia conferencias nacionales e internacionales, administra globalmente la rendición de los exámenes de certificación mundial CISA (Certified Information Systems Auditor) y CISM (Certified Information Security Manager) y desarrolla globalmente Estándares de Auditoria y Control en Sistemas de Información.

Esta organziación en Chile es la responsable tomar los examenes CISA y CISM.

lunes, 5 de junio de 2006

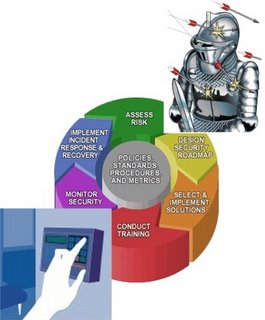

¿Qué es la seguridad informática?

Según el Diccionario de la Real Academia Española de la Lengua, seguridad es un concepto asociado a la certeza, falta de riesgo o contingencia.

Conviene aclarar que no siendo posible la certeza absoluta, el elemento de riesgo esta siempre presente, independiente de las medidas que tomemos, por lo que debemos hablar de niveles de seguridad. La seguridad absoluta no es posible y en adelante entenderemos que la seguridad informática es un conjunto de técnicas encaminadas a obtener altos niveles de seguridad en los sistemas informáticos. Además, la seguridad informática precisa de un nivel organizativo.

Sistema de Seguridad =TECNOLOGIA + ORGANIZACIÓN.

Si bien todos los componentes de un sistema informático están expuestos a un ataque (hardware, software y datos) son los datos y la información los sujetos principales de protección de las técnicas de seguridad. La seguridad informática se dedica principalmente a proteger la confidencialidad, la integridad y disponibilidad de la información.

La expresión seguridad informática, puede llegar a relacionarse sólo con los equipos y los entornos técnicos, como si la información en otros soportes y ambientes no requiera protección, cuando son las propias operaciones de la entidad, el negocio en entidades con ánimo de lucro, lo que requiere protección.

Para la norma ISO la seguridad de la información es un activo, que, como otros activos importantes del negocio, tiene valor para la organización y requiere en consecuencia de una protección adecuada. La seguridad de la información protege a ésta de su amplio elenco de amenazas para asegurar la continuidad del negocio, minimizar los daños a la organización y maximizar el retorno de las inversiones y las oportunidades de negocio

No existe una definición estricta de lo que se entiende por seguridad informática, puesto que ésta abarca múltiples y diversas áreas relacionadas con los Seguridad Informática. Está compuesta por diversas áreas que van desde la protección física del ordenador como componentes hardware, de su entorno, hasta la protección de la información que contiene o de las redes que lo comunican con el exterior.

Tampoco es único el objetivo de la seguridad. Son muy diversos tipos de amenazas contra los que debemos protegernos. Desde amenazas físicas, como los cortes eléctricos, hasta errores no intencionados de los usuarios, pasando por los virus informáticos o el robo, destrucción o modificación de la información.

No obstante sí hay tres aspectos fundamentales que definen la seguridad informática: la confidencialidad, la integridad y la disponibilidad. Dependiendo del tipo de sistema informático con el que tratemos (militar, comercial, bancario, Etc.), el orden de importancia de estos tres factores es diferente, e incluso entran en juego otros elementos como la autenticidad o el no repudio. El enfoque de la política de seguridad y de los mecanismos utilizados para su implementación está influido por el más importante de los tres aspectos. Estos aspectos también pueden entenderse como metas u objetivos.

También se pueda dar una definición operacional: Un computador es seguro si podemos contar con que su hardware y su software se comporten como se espera de ellos.

Garantizar que los recursos informáticos de una compañía estén disponibles para cumplir sus propósitos, es decir, que no estén dañados o alterados por circunstancias o factores externos, es una definición útil para conocer lo que implica el concepto de seguridad informática.

En términos generales, la seguridad puede entenderse como aquellas reglas técnicas y/o actividades destinadas a prevenir, proteger y resguardar lo que es considerado como susceptible de robo, pérdida o daño, ya sea de manera personal, grupal o empresarial.

En este sentido, es la información el elemento principal a proteger, resguardar y recuperar dentro de las redes empresariales.

Por la existencia de personas ajenas a la información, también conocidas como piratas informáticos o hackers, que buscan tener acceso a la red empresarial para modificar, sustraer o borrar datos.

Tales personajes pueden, incluso, formar parte del personal administrativo o de sistemas, de cualquier compañía; de acuerdo con expertos en el área, más de 70 por ciento de las Violaciones e intrusiones a los recursos informáticos se realiza por el personal interno, debido a que éste conoce los procesos, metodologías y tiene acceso a la información sensible de su empresa, es decir, a todos aquellos datos cuya pérdida puede afectar el buen funcionamiento de la organización.

Esta situación se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la mayoría de las compañías a nivel mundial, y porque no existe conocimiento relacionado con la planeación de un esquema de seguridad eficiente que proteja los recursos informáticos de las actuales amenazas combinadas.

El resultado es la violación de los sistemas, provocando la pérdida o modificación de los datos sensibles de la organización, lo que puede representar un grave daño económico para la organización.

Conviene aclarar que no siendo posible la certeza absoluta, el elemento de riesgo esta siempre presente, independiente de las medidas que tomemos, por lo que debemos hablar de niveles de seguridad. La seguridad absoluta no es posible y en adelante entenderemos que la seguridad informática es un conjunto de técnicas encaminadas a obtener altos niveles de seguridad en los sistemas informáticos. Además, la seguridad informática precisa de un nivel organizativo.

Sistema de Seguridad =TECNOLOGIA + ORGANIZACIÓN.

Si bien todos los componentes de un sistema informático están expuestos a un ataque (hardware, software y datos) son los datos y la información los sujetos principales de protección de las técnicas de seguridad. La seguridad informática se dedica principalmente a proteger la confidencialidad, la integridad y disponibilidad de la información.

La expresión seguridad informática, puede llegar a relacionarse sólo con los equipos y los entornos técnicos, como si la información en otros soportes y ambientes no requiera protección, cuando son las propias operaciones de la entidad, el negocio en entidades con ánimo de lucro, lo que requiere protección.

Para la norma ISO la seguridad de la información es un activo, que, como otros activos importantes del negocio, tiene valor para la organización y requiere en consecuencia de una protección adecuada. La seguridad de la información protege a ésta de su amplio elenco de amenazas para asegurar la continuidad del negocio, minimizar los daños a la organización y maximizar el retorno de las inversiones y las oportunidades de negocio

No existe una definición estricta de lo que se entiende por seguridad informática, puesto que ésta abarca múltiples y diversas áreas relacionadas con los Seguridad Informática. Está compuesta por diversas áreas que van desde la protección física del ordenador como componentes hardware, de su entorno, hasta la protección de la información que contiene o de las redes que lo comunican con el exterior.

Tampoco es único el objetivo de la seguridad. Son muy diversos tipos de amenazas contra los que debemos protegernos. Desde amenazas físicas, como los cortes eléctricos, hasta errores no intencionados de los usuarios, pasando por los virus informáticos o el robo, destrucción o modificación de la información.

No obstante sí hay tres aspectos fundamentales que definen la seguridad informática: la confidencialidad, la integridad y la disponibilidad. Dependiendo del tipo de sistema informático con el que tratemos (militar, comercial, bancario, Etc.), el orden de importancia de estos tres factores es diferente, e incluso entran en juego otros elementos como la autenticidad o el no repudio. El enfoque de la política de seguridad y de los mecanismos utilizados para su implementación está influido por el más importante de los tres aspectos. Estos aspectos también pueden entenderse como metas u objetivos.

También se pueda dar una definición operacional: Un computador es seguro si podemos contar con que su hardware y su software se comporten como se espera de ellos.

Garantizar que los recursos informáticos de una compañía estén disponibles para cumplir sus propósitos, es decir, que no estén dañados o alterados por circunstancias o factores externos, es una definición útil para conocer lo que implica el concepto de seguridad informática.

En términos generales, la seguridad puede entenderse como aquellas reglas técnicas y/o actividades destinadas a prevenir, proteger y resguardar lo que es considerado como susceptible de robo, pérdida o daño, ya sea de manera personal, grupal o empresarial.

En este sentido, es la información el elemento principal a proteger, resguardar y recuperar dentro de las redes empresariales.

Por la existencia de personas ajenas a la información, también conocidas como piratas informáticos o hackers, que buscan tener acceso a la red empresarial para modificar, sustraer o borrar datos.

Tales personajes pueden, incluso, formar parte del personal administrativo o de sistemas, de cualquier compañía; de acuerdo con expertos en el área, más de 70 por ciento de las Violaciones e intrusiones a los recursos informáticos se realiza por el personal interno, debido a que éste conoce los procesos, metodologías y tiene acceso a la información sensible de su empresa, es decir, a todos aquellos datos cuya pérdida puede afectar el buen funcionamiento de la organización.

Esta situación se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la mayoría de las compañías a nivel mundial, y porque no existe conocimiento relacionado con la planeación de un esquema de seguridad eficiente que proteja los recursos informáticos de las actuales amenazas combinadas.

El resultado es la violación de los sistemas, provocando la pérdida o modificación de los datos sensibles de la organización, lo que puede representar un grave daño económico para la organización.

viernes, 2 de junio de 2006

¿Quién cuida mis datos personales?

Uno de los temas que genera más discusión en Chile es sobre la protección de los datos personas de las personas.

En Chile esta materia está reconocida en la ley 19.628, sin embargo, esta ley padece de serias deficiencias.

Por otra parte, el 70% de las empresas españolas dejan la información de sus clientes en manos de terceros a pesar de las fuertes multas con las que se penaliza el tratamiento ilegal de datos. Las empresas realizan cada vez más este tipo de prácticas con el fin de enviar a los consumidores cartas y promociones comerciales que éstos no han solicitados. En España el tráfico de datos se ha convertido en un tema mayor, y cada día se reciben más reclamos de gente que recibe publicidad no solicitada en sus correos o casas.

En Chile no existe un mecanismo de protección de los datos ante las empresas privadas, esta es una de las necesidades que requiere la legislación nacional.

En Chile esta materia está reconocida en la ley 19.628, sin embargo, esta ley padece de serias deficiencias.

Por otra parte, el 70% de las empresas españolas dejan la información de sus clientes en manos de terceros a pesar de las fuertes multas con las que se penaliza el tratamiento ilegal de datos. Las empresas realizan cada vez más este tipo de prácticas con el fin de enviar a los consumidores cartas y promociones comerciales que éstos no han solicitados. En España el tráfico de datos se ha convertido en un tema mayor, y cada día se reciben más reclamos de gente que recibe publicidad no solicitada en sus correos o casas.

En Chile no existe un mecanismo de protección de los datos ante las empresas privadas, esta es una de las necesidades que requiere la legislación nacional.

jueves, 1 de junio de 2006

¿falla en el diseño de la PKI?

Se ha publicado recientemente un estudio que señala que habria una falla en el diseño de la PKI que comprometería a las firmas digitales.

La investigación ha sido realizada por Fernando Acero. Miembro del Comité Científico del OVE (Observatorio Voto Electrónico). Miembro de Kriptopolis. Teniente Coronel del Ejército del Aire. Experto en temas se seguridad electrónica. Conocido impulsor del software libre en todos los ámbitos y uno de los coordinadores del proyecto de e-learning Miguel.

Suscribirse a:

Comentarios (Atom)